Практика > Защита от взлома

Меня взломали?

Секретные службы и киберпреступники с помощью простых инструментов способны шпионить за вашими устройствами. Однако организовать эффективную защиту несложно — если, конечно, знать нужные приемы.

Программное обеспечение, указанное в данной статье, находится на вложенном DVD

Хакнуть президента Соединенных Штатов Америки — плевое дело для специалистов. Трамп, несмотря на рекомендации своего советника по безопасности, пишет тирады в Twitter со старенького телефона на базе Android. По снимкам понятно, что речь идет о модели Samsung Galaxy S III. Предыдущему президенту, в отличие от Трампа, при вступлении в должность пришлось сдать свой телефон и пользоваться лишь максимально защищенным устройством BlackBerry. Основная опасность заключается в том, что в старом S III такое количество уязвимостей, что при желании злоумышленники могут дистанционно превратить микрофон или встроенную камеру смартфона в инструменты для шпионажа. У Трампа остается лишь одна возможность избежать кошмарного нарушения национальной безопасности: немедленно отказаться от своего телефона и начать пользоваться аппаратом, защищенным особым образом. Однако и советы из нашей статьи ему также пригодятся. Прислушайтесь к нашим рекомендациям, даже если вы не являетесь лидером «свободного мира» и самой желанной целью разведок. Мы расскажем, на что именно нацелены хакеры и как выяснить, не работает ли в веб-сервисах, на ПК и в смартфонах шпионское ПО, скрытно считывающее, к примеру, данные для доступа к онлайн-банкингу и незаметно пересылающее эту информацию преступникам.

Избавляемся от шпионов на ПК

Домашний компьютер представляет собой наиболее привлекательную цель для шпионских атак. Так, большинство пользователей продолжают заходить с него на свой счет в онлайн-банкинге, а также в другие сервисы, в том числе в почтовый ящик или интернет-магазины, такие как Amazon. Мы покажем, как узнать, направлены ли уже чужие взоры на ваш ПК, и как при возникновении подозрений быстро и надежно удалить следящие программы из системы.

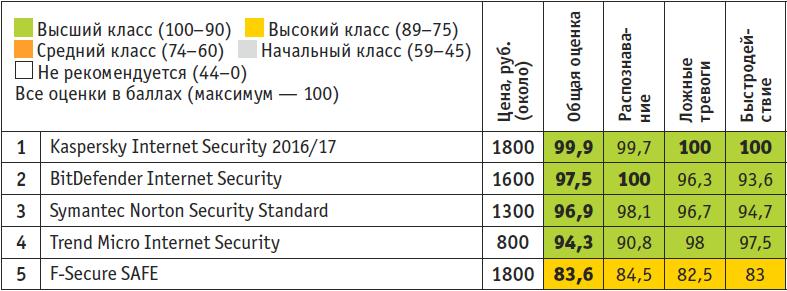

Не каждый антивирус защищает

Для обнаружения признаков шпионской деятельности вредоносного ПО прислушайтесь к своим личным ощущениям. Если вам кажется, что компьютер стал работать гораздо медленнее или соединение с Интернетом уже не такое быстрое, каким должно быть, перед вами первые симптомы, требующие дальнейшего выяснения. Кстати, не каждый антивирус надежно распознает опасность. Обзор самых лучших систем вы найдете в колонке справа. За них придется выложить от 1200 до 1900 рублей, но зато они относительно хорошо защитят вас от атак. При этом не стоит бояться падения производительности из-за использования антивируса. Современные версии практически не влияют на скорость работы компьютера.

Используйте параллельно несколько сканеров

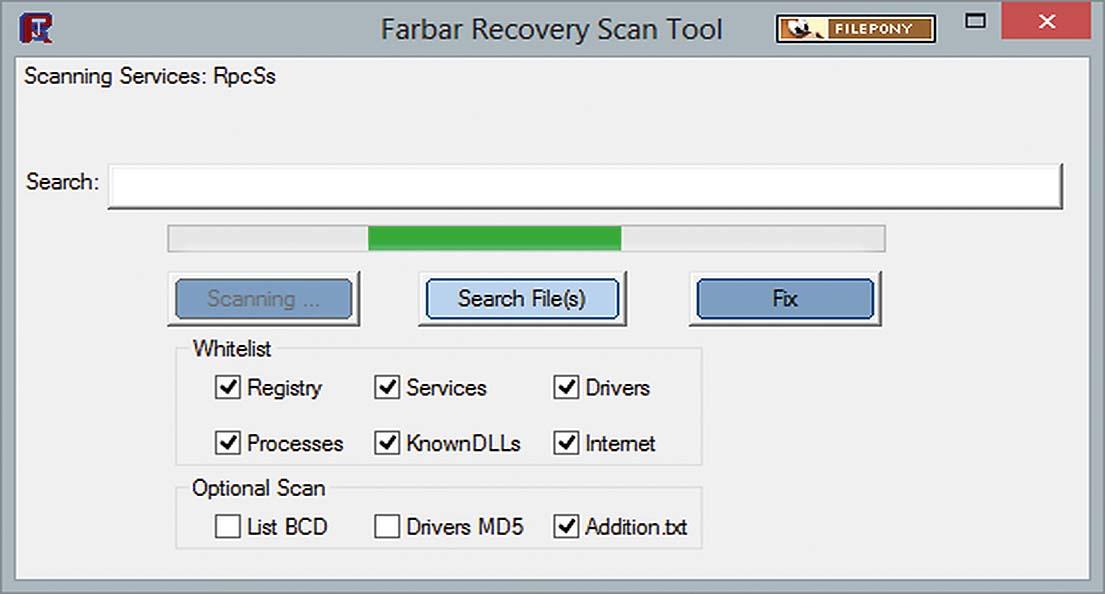

Шпионское ПО окапывается либо в системе под видом службы, либо в отдельных программах. Некоторые особо глубоко угнездившиеся вирусы могут скрываться даже от современных защитных инструментов. Специалисты по информационной безопасности в последние годы постоянно обнаруживали уязвимости в антивирусных системах: лишь недавно эксперт Тавис Орманди, работающий в отделе Project Zero корпорации Google, вскрыл глубокие бреши в продуктах Symantec. В частности, он использовал то обстоятельство, что Symantec обладает правом распаковывать код внутри ядра Windows. Применив метод переполнения буфера, инженер смог выполнить вредоносный код с правами ядра и обойти тем самым антивирусную защиту — и это лишь один пример. Поэтому очень важно проводить проверку несколькими утилитами. Для дополнительной безопасности воспользуйтесь программой Farbar Recovery Scan Tool (bit.ly/2lvakPO, есть на DVD), которая сохраняет логи запущенных служб.

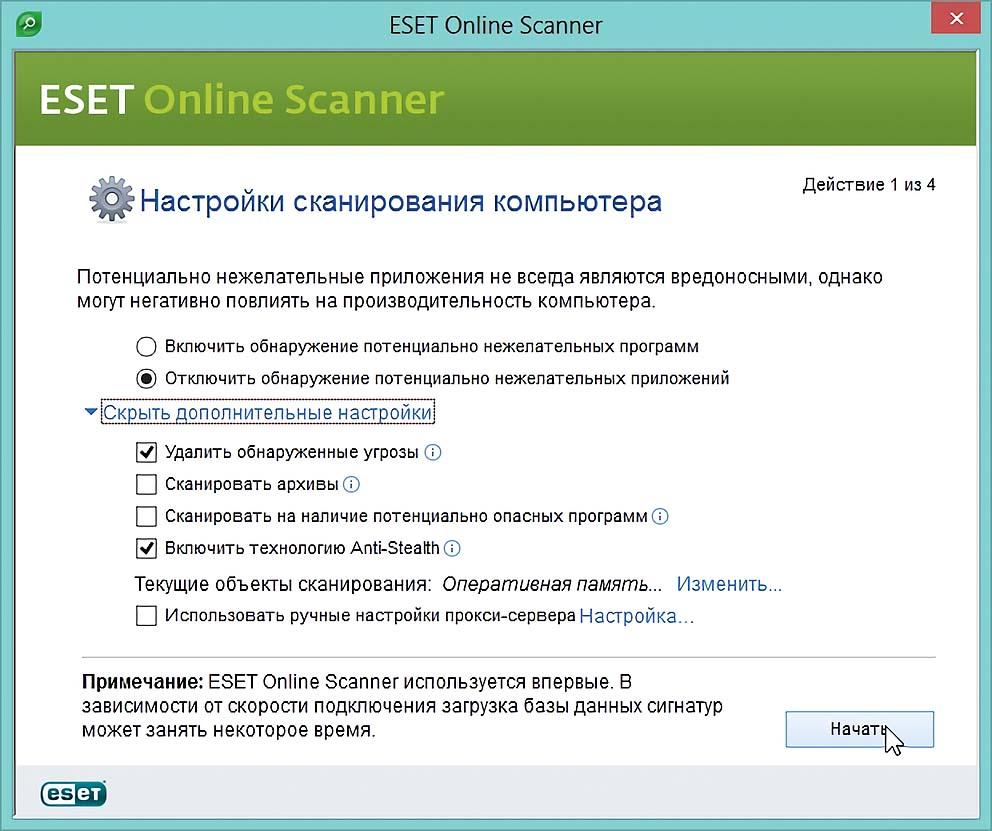

Запустите утилиту и нажмите «Scan». По завершении процесса в папке программы вы найдете журнал под названием «frst.txt». Откройте этот файл и перейдите к разделу «Services». Здесь ищите имена, указывающие на шпионское ПО, например, «SpyHunter». Если вы в каком-то из них не уверены, проверьте в поиске Google. При обнаружении незваных гостей запустите программу SpyBot Search & Destroy (safer-networking.org, есть на CHIP DVD) и просканируйте систему. После этого снова запустите Farbar Tool. Если в результате вы перестали видеть подозрительную службу — вирус удален. В случае, когда SpyBot ничего не обнаруживает, примените сканер от Malwarebytes (ru. malwarebytes.com, есть на CHIP DVD) или ESET Online Scanner (esetnod32.ru/home/products/online-scanner/run).

Просканируйте свой ПК с помощью Farbar. Эта утилита отобразит все действующие службы в логе.

Особые программы для помощи в экстренных случаях

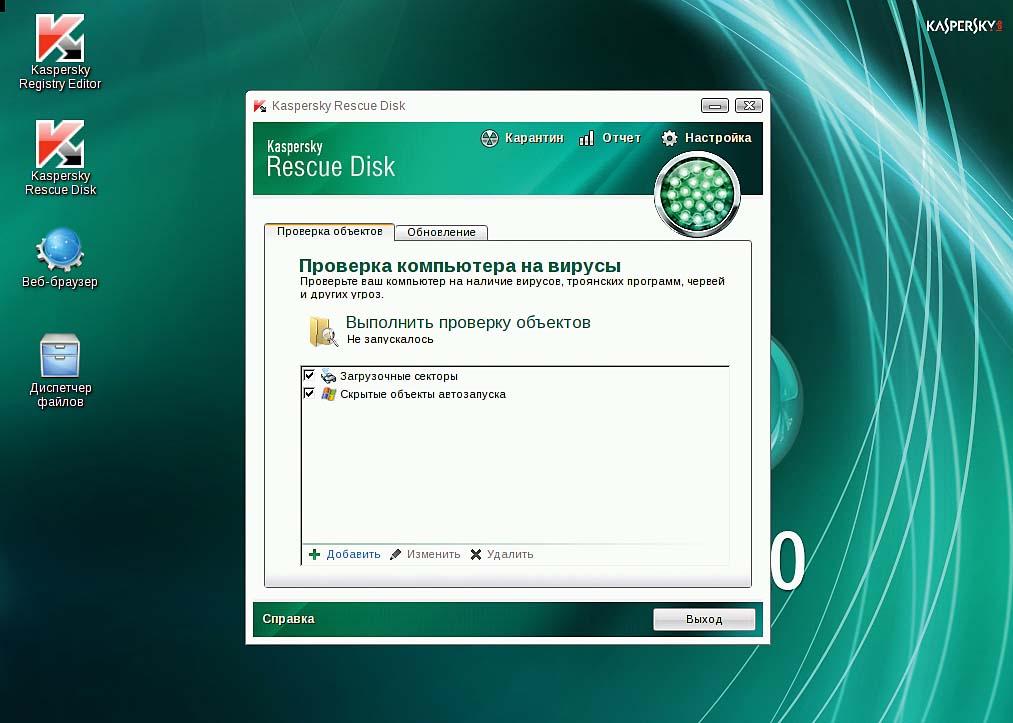

Даже при проведении разнообразных проверок стоит учесть, что существуют особо коварные вирусы, например, руткиты, укрывающиеся так глубоко в системе, что сканирование Farbar и другими программами не способно их обнаружить. Поэтому напоследок всегда проверяйте систему инструментом Kaspersky Rescue Disk (free.kaspersky.com/RU, есть на CHIP DVD). Он представляет собой систему Linux, запускающуюся отдельно от Windows и проверяющую ПК на основе современных сигнатур вирусов. Благодаря ему вы разоблачите даже самое заковыристое вредоносное ПО и очистите компьютер от шпионов. Для блокировки вынюхивающих программ в будущем необходимо пользоваться последней версией антивируса и устанавливать все ключевые системные обновления. Чтобы предложения от сторонних разработчиков, которые не обновляются автоматически, всегда были в наисвежайшем состоянии, обратитесь к комплексному антивирусному пакету Kaspersky Internet Security (лицензия на два устройства стоит 1800 рублей). Он же обеспечит антишпионскую защиту. Дистрибутив программы вы найдете на CHIP DVD.

Настольный ПК: глубокие вирусы

Киберпреступники распространяют по 100 новых вирусов в час. Настольный компьютер — основная цель шпионского ПО. Вредителей можно обнаружить только при правильном выборе утилит.

Лишь немногие программы надежно защитят ваш компьютер от шпионского ПО. Ниже представлены лидеры рынка. Данные: AV-Test, Bewertung: CHIP

Герметизируем мобильные системы

Смартфон уже давно стал основным средством коммуникации. Помимо фотографий и электронных писем он сохраняет данные для входа в социальные сети и другие сервисы. Таким образом, шпионаж себя оправдывает. Особо пристальное внимание хакеры обращают на пользователей устройств на базе системы Android. Причина: по данным статистической компании Kantar, доля рынка системы Android составляет почти 80%, в то время как iOS набирает лишь 20%. Кроме того, устаревшие модели аппаратов Android не защищены от современных методов атак. В связи с этим мы расскажем, как их обезопасить. Но даже клиенты Apple должны приложить усилия, чтобы гарантированно не попасть под прослушку.

Android: выгоняем шпионов с устройств Android

В системе Google шпионское ПО может работать в каком-либо приложении или же маскироваться под системную службу. Если такой вирус написан качественно, даже профессионалам бывает сложно его распознать. Это относится и к хитроумным кодам, которые правительство или секретные службы рассылают целенаправленно. Обычных шпионов вычислить достаточно просто.

Тревогу следует начинать бить при странном поведении. Это может быть как реклама, постоянно всплывающая при подключении к Интернету и перекидывающая вас совершенно на другую страницу в браузере, так и не контролируемая вами отправка текстовых сообщений. Еще один признак — это иконки приложений, которые не поддаются упорядочению. При возникновении подозрений немедленно удалите такие программы. Вспомните, не получали ли вы в последнее время требование скачать какой-либо APK? Вредоносное и шпионское ПО зачастую инициализирует собственную загрузку через ссылку в SMS или мессенджере на смартфоне. Счет за связь также может стать отправной точкой в вычислении шпионов. Сравните указанные в нем мегабайты трафика с соответствующими данными на смартфоне. Такую статистику вы найдете в меню «Настройки | Передача данных». Существенный разброс показателей означает, что на устройстве присутствуют приложения, передающие данные в фоновом режиме. Это связано с тем, что взломанный телефон пересылает хакеру разговоры и записи с микрофона в виде аудиофайлов через мобильный Интернет. Подобное вредоносное ПО благодаря проникновению в систему способно скрывать потребление трафика от системного инструмента сбора статистики. Таким образом набираются от 50 до 500 Мбайт.