Защита аккаунтов от взлома

Вредоносные программы, взломы баз данных, звонки в службу поддержки — злоумышленники используют всевозможные способы получения чужих данных для авторизации. Мы, в свою очередь, рассказываем о наиболее надежных мерах защиты.

Чтобы взломать чужой аккаунт, злоумышленники используют самые разнообразные методы, начиная с атак на смартфон и компьютер вредоносным ПО (например, чтобы установить кейлогер) и заканчивая прямыми атаками на веб-службы. В этой статье мы расскажем вам о том, какие меры необходимо предпринять, чтобы обеспечить практически идеальную защиту от киберугроз.

Атаки на веб-сервисы

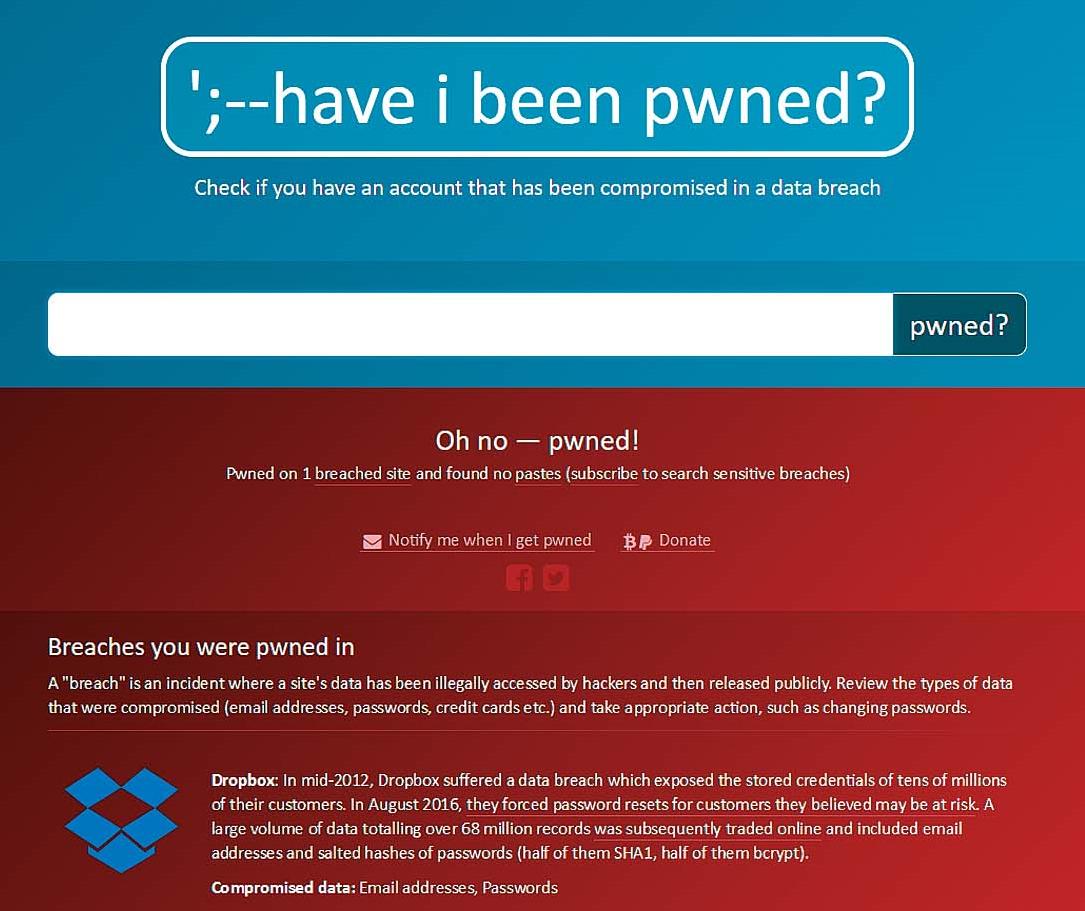

Мечта любого злоумышленника, жаждущего похитить данные, — доступ к базе данных клиентов веб-сервиса. Ведь в ней хранятся сведения обо всех пользователях: подлинные имена, адреса, даты рождения и нередко даже пароли для входа. В 2013 году хакерам в результате масштабного взлома серверов Yahoo! удалось провернуть подобное и похитить данные всех пользователей — их тогда насчитывалось три миллиарда.

Источник: Statista, собственные исследования

Как службы шифруют данные?

В большинстве случаев для баз данных используется криптография, а пароли пользователей шифруются дополнительно. Но какой именно метод защиты используется, знает только поставщик услуг, поэтому пользователям лучше заранее позаботиться о собственной безопасности самостоятельно.

Как защититься: собственно, универсального лекарства от всех угроз взлома нет, но можно свести к минимуму последствия хакерских атак. В любом случае используйте длинный и надежный пароль. Обычно пароли хранятся в базах данных сервисов в зашифрованном виде, поэтому данные для входа в аккаунт злоумышленники вынуждены расшифровывать отдельно. Соответственно, с короткими ненадежными паролями они справляются быстро. Кроме того, для разных служб используйте разные пароли, а еще лучше — и разные имена пользователя, чтобы злоумышленники поломали голову не только над паролем, но и над правильным именем для входа.

Правильно используем менеджер паролей

Менеджеры паролей тоже уязвимы. Так, надежность сервиса LastPass злоумышленниками была не раз скомпрометирована. Тем не менее использовать такие сервисы желательно, поскольку они позволяют оптимально синхронизировать доступ к отдельным учетным записям и управлять ими — по крайней мере, это безопаснее, чем использовать один и тот же пароль для нескольких сервисов. Руководствуясь следующими правилами, можно смягчить последствия атак.

Как защититься: обязательно используйте для сервисов типа LastPass самую последнюю версию браузера. Как показывает практика, атаки на сервисы всегда выполнялись через устаревшую версию веб-обозревателя. Кроме того, мастер-пароль нужно регулярно обновлять и выходить из учетной записи после каждого сеанса. Если синхронизация не требуется, вам лучше использовать программу KeePass, которая работает без подключения к Интернету. Но не забывайте постоянно создавать резервные копии баз данных паролей.

Угрозы для устройств

Злоумышленники могут добраться до вашего компьютера с помощью файловых вирусов, загрузок из Интернета и зараженных почтовых писем. Это наиболее многообещающий способ, поскольку огромное количество пользователей по-прежнему не пользуются антивирусными программами или не следят за обновлениями безопасности ОС.

Защита компьютера

Заражение, особенно через почту, — способ далеко не новый, но до сих пор пользующийся удивительной популярностью. В почтовых рассылках злоумышленники используют макровирусы, которые антивирусные программы не сразу обнаруживают, потому что пользователь собственноручно осуществляет их запуск. Письмо внушает пользователю, что во вложении содержится важный документ — например, счет за квартиру. При открытии документа в MS Word пакет Office предупреждает о том, что в документе содержится макрос, но тем не менее многие пользователи нажимают кнопку «Включить макрос». Таким образом злоумышленники получают возможность выполнять команды на компьютере в фоновом режиме.

Атаки с помощью загрузок не менее искусны. К примеру, в сентябре стало известно о взломе популярного инструмента CCleaner: злоумышленники внедрили в него вредоносный код, благодаря которому получили удаленный доступ к устройствам, не защищенным антивирусной программой.

Как защититься: самое главное — актуальность системы Windows. Все обновления безопасности от Microsoft нужно вовремя устанавливать; кроме того, обновлять нужно и инструменты от сторонних разработчиков. Мы рекомендуем утилиту для обновлений драйверов DriverPack Solution. А от таких угроз, как, например, в случае с CCleaner, защититься поможет платное антивирусное решение. Рейтинг лучших продуктов вы можете найти в нашем сводном тесте антивирусов (https://goo.gl/UUiVad). А запуск макросов Office разрешайте только для файлов, в отправителях которых вы не сомневаетесь.